Informatikstruktur des Bundes: Wie minimale Sicherheitsanforderungen erreicht werden können

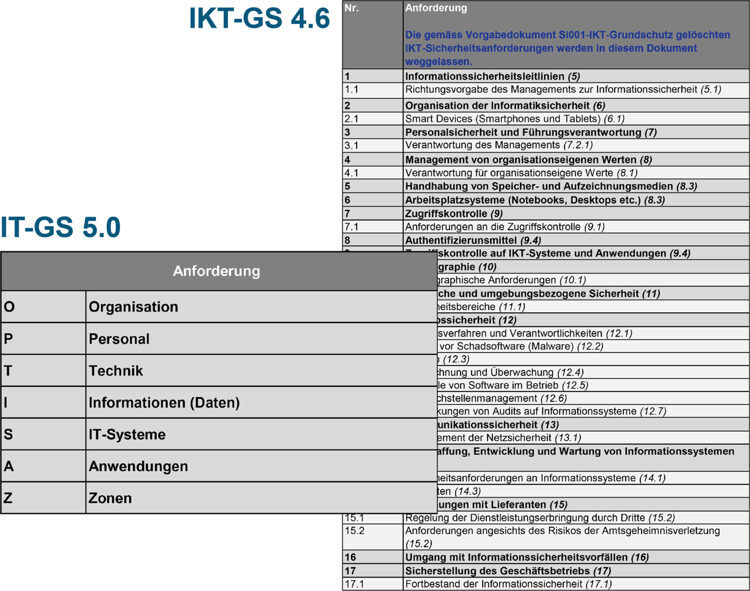

Die Erfüllung der Anforderungen aus dem IT-Grundschutz (IT-GS) ist unter anderem für alle Informatikschutzobjekte des Bundes im Rahmen des Sicherheitsverfahrens verpflichtend. Dieser stellt sicher, dass die Informatikinfrastruktur des Bundes konsistent den minimalen Sicherheitsanforderungen entspricht beziehungsweise wie diese erreicht werden können. Die Version 5.0 des IT-Grundschutzes ist ab 1. März 2022 gültig und löst damit die vorherige Version IKT-GS 4.6 ab. Grundsätzlich verfolgt die neue Version sinngemäss das gleiche Ziel, wurde aber stellenweise angepasst. Diese Anpassungen werden im Blog praxisnahe erläutert, um Anwendungs- verantwortlichen im Betrieb als auch ISDS-Verantwortlichen (nimmt in einem Projekt die Aspekte der Informationssicherheit und des Datenschutzes wahr) und Projektleiter*innen im Rahmen von HERMES-Projekten einen reibungslosen Einstieg in den IT-Grundschutz 5.0 zu ermöglichen.

Der frühere IT-Grundschutz hat sich inhaltlich und strukturell an der ISO 27002:2013 orientiert. Der neue IT-Grundschutz hingegen orientiert sich an der neuen ISO 27002:2022. Diese bringt unter anderem grundlegende, strukturelle Änderungen am Standard mit sich: Anstatt 14 Kapiteln gibt es nur noch die fünf Themenblöcke zu Organizational Controls, People Controls, Physical Controls und Technological Controls. Die strukturellen Änderungen in der ISO 27002 werden analog durch die Restrukturierung des IT-GS 5.0 reflektiert und betonen somit die Orientierung an der ISO 27000-Serie.

Im IKT-GS 4.6 wurde bisher durch die geklammerten, kursiven Zahlen, wie zum Beispiel (6.2.1), bei jeder Anforderung direkt Bezug auf das entsprechende Control des Anhangs A der ISO 27001 beziehungsweise der ISO 27002 genommen. Solche direkten Verweise werden im neuen IT-Grundschutz aber bewusst nicht mehr aufgeführt. Die Zertifizierung eines Anbieters oder eines Dienstleisters nach der ISO 27001, welche im Gegensatz zu ISO 27002 unverändert bleibt, ist aber nach wie vor ein robuster Indikator für die Umsetzung des IT-GS 5.0. Das befreit jedoch den Leistungsbezüger nicht von einer gewissenhaften Prüfung, so wie es in der Formulierung zu den Unterschriften verlangt ist.

Im IKT-GS 4.6 wurde zu den einzelnen Anforderungen explizit die Umsetzungsverantwortung auf Leistungsbezüger (LB), Leistungserbringer (LB) und/oder Benutzer (BE) ausgewiesen. Das ist in der neuen Version nicht mehr der Fall.

«Mit ihren Unterschriften bestätigen die Unterzeichnenden, dass die Anforderungen der Si001 Version 5.0 umgesetzt und eingehalten werden, und dass gemäss ihrer Einschätzung auch alle am Betrieb des Schutzobjektes beteiligten Leistungserbringer (LE) die sie betreffenden Anforderungen erfüllen.»

Die Verantwortung über das Schutzobjekt und die kritische Prüfung der Umsetzung der Anforderungen ist nun eindeutig dem Leistungsbezüger zugeordnet. Für Schutzobjekte mit mehreren Leistungserbringern (Entwickler*innen, Betrieb, Hosting/RZ, Service/Support, etc.) ist das eine begrüssenswerte Entwicklung, stellt die LB aber vor die Herausforderung selbständig zu entscheiden, in welchen Fällen die Definition eines Schutzobjekts zielführend ist.

Der neue IT-Grundschutz gibt den Bearbeitern mehr Flexibilität bei der Anwendung des entsprechenden Hilfsmittels auf das jeweilige Schutzobjekt. Die Sicherheitsanforderungen an Organisation (O), Personal (P), Technik (T) und Informationen (I) müssen immer erfüllt sein. Die Sicherheitsanforderungen für IT-Systeme (S), Anwendungen (A) und Zonen (Z) müssen nur dann erfüllt sein, wenn entsprechende Schutzobjekte auch eingesetzt werden. Zudem relativieren sich einige Anforderungen.

«Die Anforderungen, die […] mit einem Stern (*) markiert sind, sind aus der Sicht der Informatiksicherheit für die Bundesverwaltung weniger risikobehaftet. Für sie sind Abweichungen möglich, wenn sie im Dokument Massnahmenumsetzung zum IKT-Grundschutz oder im ISDS-Konzept begründet und dokumentiert sind.»

Die praxisbezogene Interpretation dazu: Der IT-Grundschutz 5.0 muss ein sehr breites, heterogenes Feld an Schutzobjekten abdecken. Eine vollständige Erfüllung sämtlicher Anforderungen, so wie es früher streckenweise vermittelt wurde (vorbehaltlich der Einstufung von Anforderungen als «Nicht relevant»), ist bei vielen Schutzobjekten weder möglich noch zielführend. Die Anpassungen bringen hier die notwendige Flexibilität mit sich, die eher allgemeinen Anforderungen auf die Schutzobjekte spezifisch zu bearbeiten.

Sollten nicht alle Anforderungen des IT-Grundschutzes 5.0 erfüllt werden können, müssen diese Abweichungen als Ausnahmen behandelt werden. Die Erläuterungen dazu werden folgend zusammengefasst und durch den Autor augmentiert, wiedergegeben:

Kann […] eine oder mehrere Anforderungen des IT-GS nicht erfüllen, braucht sie gemäss […] Cyberrisikenverordnung (CyRV) eine Ausnahmebewilligung. Diese kann auf eine der folgenden drei Arten erlangt werden, wobei diese als zunehmenden «Eskalationsstufen» gereiht sind:

- T-GS: Begründete Unterschreitungen der mit Stern (*) markierten Anforderungen werden mit Freigabe des IT-GS automatisch als Ausnahme bewilligt.

- ISBD: Ein Informatiksicherheitsbeauftragter Departement (ISBD) kann einen formalen Ausnahmeantrag bewilligen oder […] an den ISBO […] delegieren, wenn alle folgenden Punkte erfüllt sind:

a) Der ISBD ist in den Ausnahmebewilligungsprozess so eingebunden, dass er seine Verantwortung wahrnehmen kann

b) Sinngemäss zusammengefasst betrifft die Ausnahme ausschliesslich Schutzobjekte beziehungsweise Informationen der VE ohne erhöhten Schutzbedarf. Anmerkung dazu: Erhöhter Schutzbedarf liegt vor, sobald eines der Einstufungs-Felder in der Schutzbedarfsanalyse im Bereich der Vertraulichkeit als rot gekennzeichnet wird und/oder wenn mehr als zwei Kriterien in den Bereichen Verfügbarkeit, Integrität oder Nachvollziehbarkeit als rot gekennzeichnet werden. - P035: Alle anderen Ausnahmeanträge können über das IKT-Anforderungs- und Vorgabenmanagement Bund (Prozess P035, siehe Referenzen) zuhanden des National Cyber Security Centre (NCSC) eingereicht werden. Auf diesen Punkt wird im Rahmen des Beitrages jedoch nicht weiter eingegangen.

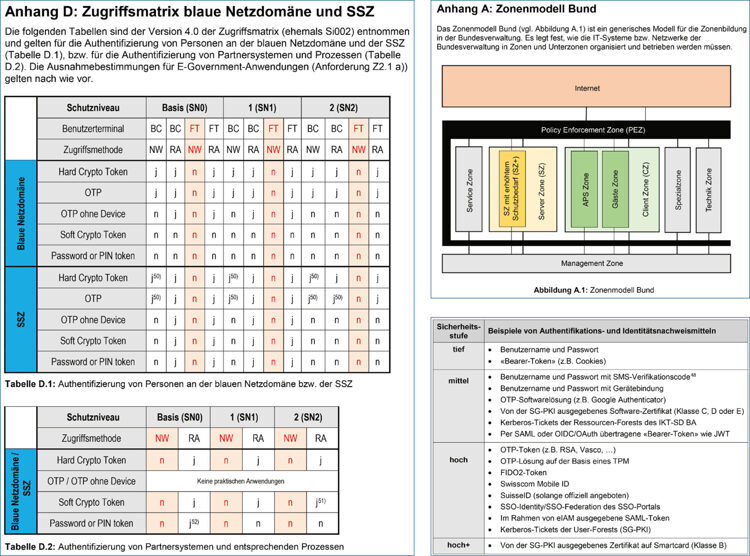

Der IT-GS 5.0 behandelt, im Vergleich zum IKT-GS 4.6, die angemessene Sicherheit der Netzwerkumgebung und der darin betriebenen Schutzobjekte zunehmend explizit. Über die (Netzwerk-)Zonen werden Policies beziehungsweise Richtlinien definiert, welche den Umfang der Sicherheitsanforderungen an Zugriff und Authentifikation steuern.

Infolgedessen wurden ehemals alleinstehende Dokumente nun direkt in den Anhang eingegliedert als:

- Anhang A: Zonenmodell Bund

- Anhang B: Sicherheitsstufen für Authentifikations- und Identitätsnachweismittel

- Anhang C: Zonenpolicy «Netzdomäne blau»

- Anhang D: Zugriffsmatrix blaue Netzdomäne und Shared Service Zone (SSZ).

Ein eingehendes Studium der Anhänge insbesondere in Hinblick auf die Anforderungen Z2.1 (Zugriff in die Zone für Personen und automatisierte Prozesse) und O2.2 (Betrieb des Schutzobjekts ausserhalb der Bundesverwaltungs-Zone) ist lohnend.

«Für Anwendungen die anwendungs-verantwortliche Person gemäss der Rollenbeschreibung der Informatikprozesse der Bundesverwaltung (siehe Referenz auf P000).»

Schutzobjektverantwortliche sind bei Applikationen in der Regel auf Seite Leistungsbezüger (LB) zu verorten und eher operativ mit dem Schutzobjekt befasst. Der Einbezug von Rollenträgern, die das Schutzobjekt aus Betriebsperspektive näher kennen, ist eine begrüssenswerte Entwicklung insbesondere bei der Freigabe von Dokumenten, die initial im Rahmen von Projekten entstehen, aber dann im Betrieb weiter gepflegt werden müssen. Neben dem (1) ISBO, (2) Auftraggeber*in, (3) Geschäftszprozessverantwortliche*r und (4) Leiter*in VE oder GL-Mitglied kommt im IT-GS 5.0 noch (5) Schutzobjektverantwortliche*r hinzu.

Fazit

Die neue Version des IT-Grundschutzes bringt konsistent Verbesserungen mit sich, ohne dabei mit den grundlegenden Prinzipien und Zielen zu brechen. Eine Aktualisierung des IT-Grundschutzes muss spätestens im Rahmen des regulären Life Cycles der Sicherheitsdokumentation, welcher maximal fünf Jahre seit Genehmigung beträgt, stattfinden. Bei einer Migration von IKT-GS 4.6 (oder älter) auf IT-GS 5.0 führt eine grundsätzliche, «freie» Bearbeitung des neuen IT-Grundschutzes zu schnelleren und besseren Resultaten, als wenn Beurteilungen direkt aus dem IKT-GS 4.6 in den IT-GS 5.0 kopiert werden.

Aussergewöhnliche Situationen erfordern ein neues Mindset. In diesem Artikel wird diskutieret, warum der Weg einer Null-CO2-Gesellschaft als unausweichlich gilt und warum dieser Aspekt schnellstmöglich in unser tägliches Denken und Handeln integrieret werden sollte.

Zahlreiche Energieversorgungsunternehmen haben in den letzten Jahren begonnen, ihre Geschäftsprozesse zu optimieren, ihre Ertragsbasis zu diversifizieren und neue Dienstleistungsfelder zu suchen. Die Transformation ist in vollem Gange.

Berichte zu unseren Projekten, Wissenswertes aus den verschiedenen Kompetenz- und Kundenbereichen als auch Informationen über unser Unternehmen haben wir hier für Sie zusammengetragen.

Unsere freien Stellen

NCSC Homepage > Documentation > Federal IT Security Requirements > Security Procedures > Basic Protection.

Si001 - IT baseline protection in the federal administration - version 5.0 (PDF)

Si001 - Hi01: Implementation of measures for IT-Grundschutz in the Federal Administration - Version 5.0 (XLS)

BK Homepage > Digital Transformation and ICT Governance > Requirements > Processes and methods > P000 - IT processes in the federal administration

P041 - Protection requirements analysis - Version 4.5 (PDF, 344 kB, 19.04.2021)

BK Homepage > Digital Transformation and ICT Governance > Requirements > Processes and methods > P035 - Dealing with requirements and requirements for federal IT