Circulaire FINMA 2023/1 – Êtes-vous d’ores et déjà résilient ?

L’intensification de la numérisation et la menace croissante des cyberattaques ont entraîné une révision complète de la circulaire FINMA 2008/21, remplacée par la circulaire FINMA 2023/1 « Risques opérationnels et résilience – banques ».

Au niveau européen, de nombreux acteurs suisses du secteur des services financiers sont tenus de mettre en place le « Digital Operational Resilience Act (DORA) » d'ici janvier 2025. Eraneos a récemment publié un article de fond (en anglais uniquement) pour expliquer ce règlement européen.

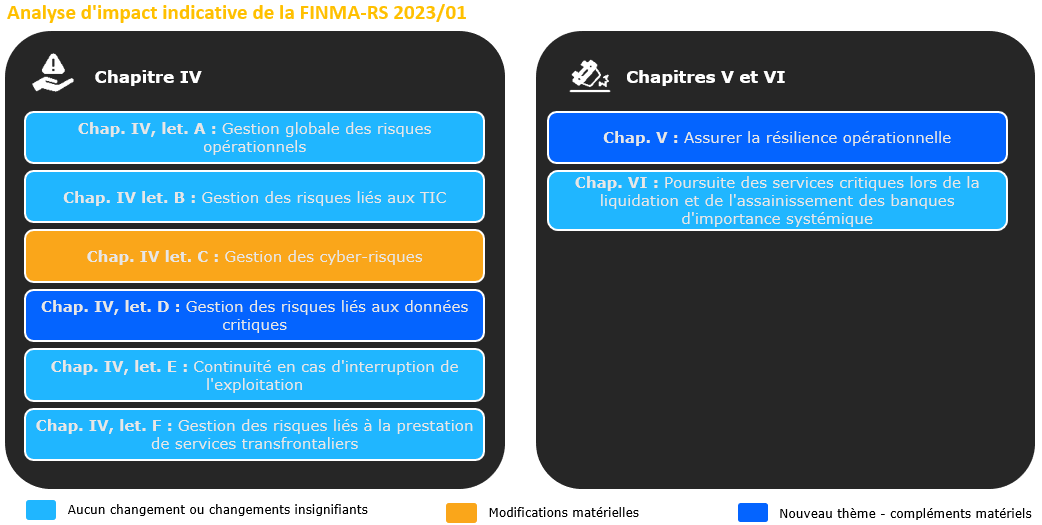

À travers la nouvelle circulaire, l’Autorité fédérale de surveillance des marchés financiers (la FINMA) précise les règles de surveillance pour les domaines suivants :

- La gestion globale des risques opérationnels

- La gestion des risques TIC

- La gestion des risques cyber

- La gestion des risques liés aux données critiques

- La gestion de la continuité des activités (business continuity management ou BCM)

- La gestion des risques pour les activités de services transfrontalières.

Par ailleurs, la circulaire inclut des chapitres sur la garantie de la résilience opérationnelle et la poursuite des services critiques lors des phases de résolution et de redressement des banques d'importance systémique.

Les changements de contenu portent sur des sujets de gestion des risques déjà existants, mais aussi sur de nouveaux sujets, comme la gestion des risques liés aux données critiques et la résilience opérationnelle, qui nécessitent une révision du cadre de contrôle de la banque :

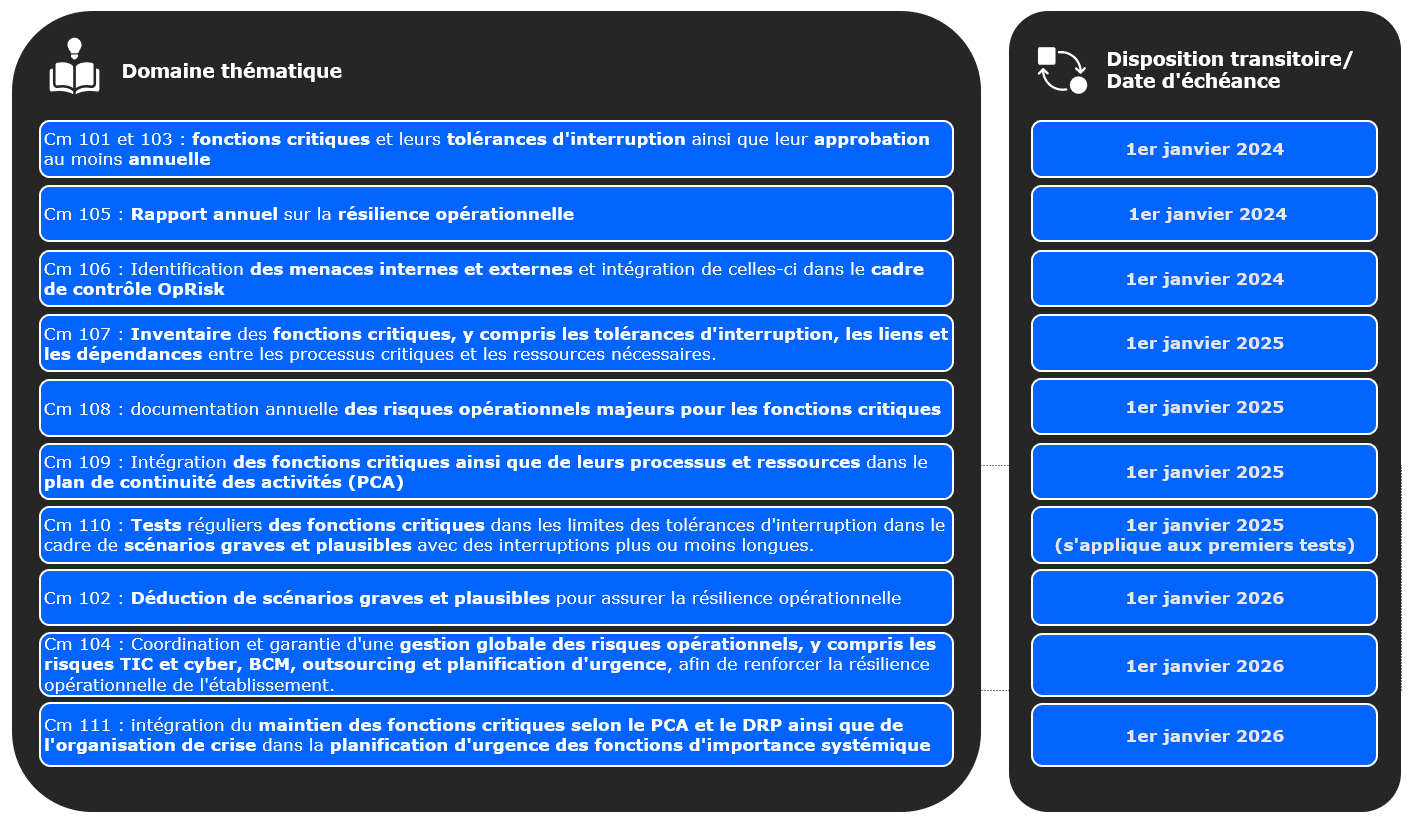

La circulaire FINMA 2023/1 entrera en vigueur le 1er janvier 2024. Toutefois, pour les exigences du nouveau chapitre V « Assurer la résilience opérationnelle », la FINMA prévoit un assouplissement du délai de mise en œuvre en fonction du domaine thématique concerné. Les conditions sont résumées dans le tableau suivant :

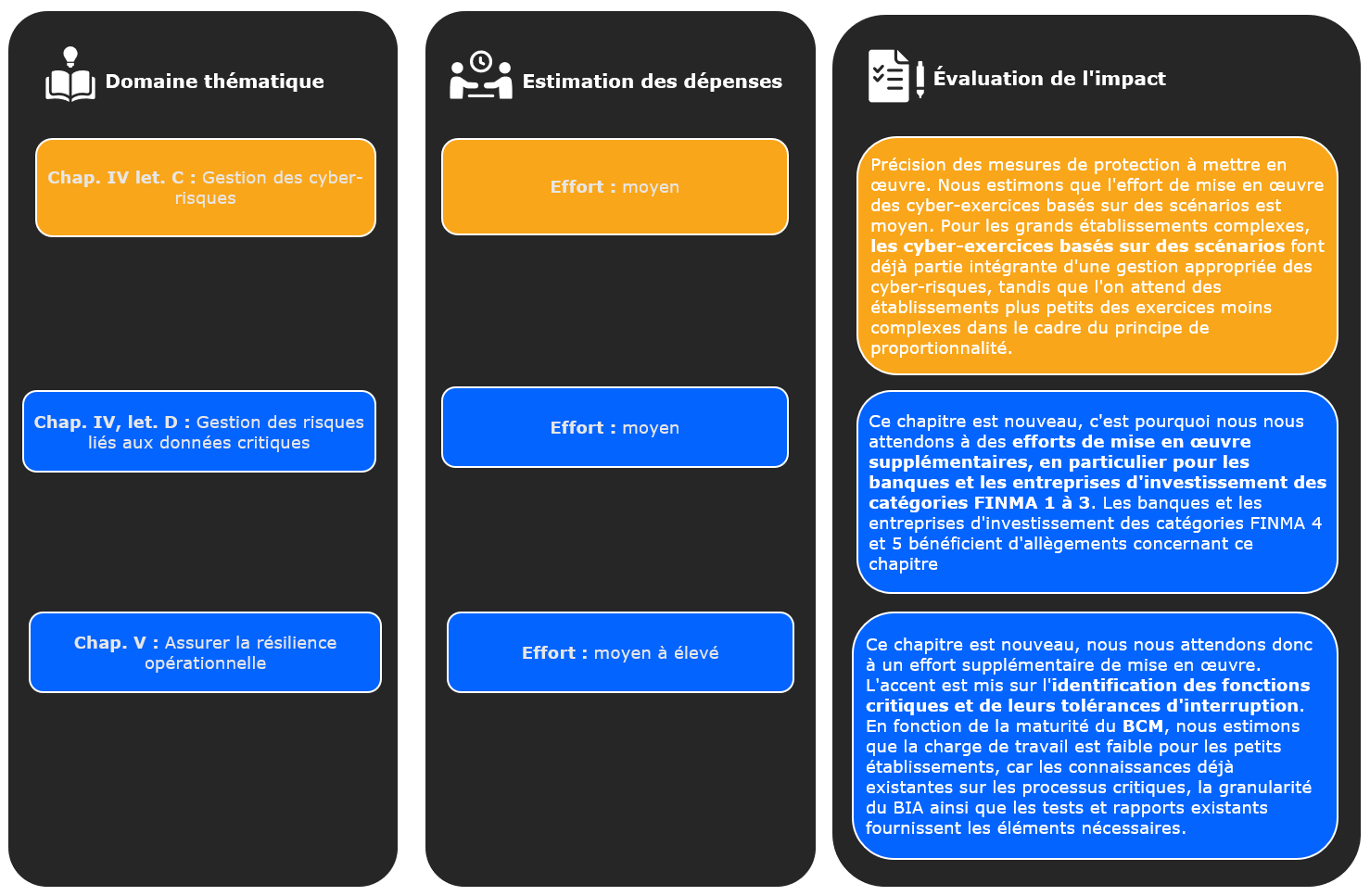

Nous considérons le calendrier ambitieux de mise en œuvre des exigences du chapitre IV – des exigences plus strictes – comme étant un défi majeur, notamment en ce qui concerne le chapitre IV, point C « Gestion des risques cybernétiques » et le chapitre IV, point D « Gestion des risques liés aux données critiques ».

Le chapitre V « Assurer la résilience opérationnelle » est un ajout à part entière et il revêt une importance capitale pour la mise en œuvre de la nouvelle circulaire FINMA. Il représente donc, à notre sens, un autre défi de taille – même si une période de transition de deux ans a été accordée pour la mise en œuvre des éléments clés de ce chapitre, à compter de l’entrée en vigueur de la circulaire.

Afin de répondre aux exigences de la Circulaire, nous recommandons de mettre en œuvre, entre autres, les étapes suivantes. Veuillez noter qu'il ne s’agit là que d’un extrait, à titre d’exemple, du catalogue complet des exigences de la circulaire FINMA :

- Si cela n’a pas été encore fait dans votre entreprise, intégrez l'approbation des stratégies de gestion des TIC, des risques cyber, des données critiques et de la BCM dans la gestion des risques opérationnels.

- Créez un inventaire de tous les services TIC externalisés affectant les fonctions critiques ou importantes. Assurez-vous par ailleurs que cet inventaire est tenu à jour. Accordez une attention particulière aux fournisseurs de services qui pourraient être considérés comme critiques pour le système, tels que les grands fournisseurs de services cloud (Amazon Web Services, Microsoft Azure).

- Faites vérifier vos réseaux et vos systèmes afin de détecter les vulnérabilités existantes. Nous proposons à nos clients des analyses de vulnérabilité (portant, par exemple, sur leur site Web ou des applications spécifiques) avec un rapport compilé dans les 7 à 14 jours pour les groupes cibles concernés. L’exécution des tests d’intrusion et des exercices de Red Team est plus complète. Les tests d’intrusion se concentrent sur l’identification des vulnérabilités techniques et une évaluation des risques pour les vulnérabilités identifiées. Un exercice de Red Team, en revanche, ne se limite pas à identifier les vulnérabilités des systèmes, mais teste également les vulnérabilités organisationnelles – par exemple par le biais de simulations de campagnes de phishing et d'attaques d'ingénierie sociale. Alors que les tests d’intrusion s’arrêtent après l’identification des vulnérabilités, les exercices de Red Team sont plus poussés et exploitent en profondeur les vulnérabilités identifiées.

- Organisez des exercices pratiques simulant une attaque de ransomware sur les systèmes et les données. Nous ne demandons pas seulement à nos clients qui fait quoi et à quel moment, mais aussi : Comment savez-vous que les systèmes que vous sauvegardez ne seront pas réinfectés immédiatement ? Comment être sûr que vos sauvegardes n'ont pas été compromises ? Comment pouvez-vous déterminer quand les systèmes (et les données) ont été infectés ? Comment allez-vous restaurer les données et les systèmes après cette période ?

- Créez des plans pour vos communications internes et externes en cas d’incident ou affinez les plans déjà existants. Ces plans définissent, entre autres, la communication ciblée et opportune avec vos clients, les régulateurs, vos partenaires commerciaux et aussi vos propres employés.

A propos des auteur·e·s

Kerstin Leibig

Managing Consultant

Financial Services, Telco & Utilities

+41 58 411 91 18

Andreas Rostin

Head of Cybersecurity

Financial Services, Telco & Utilities

+41 58 411 91 74

Roman Regenbogen

Head of Regulatory & Compliance

Financial Services, Telco & Utilities

+41 58 123 93 20