La série des normes ISO 2700x est en cours de mise à jour. L’ISO 27002 a fait récemment l’objet d’une nouvelle publication. Elle sera suivie, dans les semaines qui viennent, par l’ISO 27001 dont la révision est en cours1. La mise à jour d’un référentiel de certification tel que l’ISO 27001 implique un renouvellement de la certification suivant la nouvelle version. Le plus souvent, lors de changements majeurs, les entreprises disposent de trois à cinq ans pour se mettre en conformité avec les nouvelles versions et opérer la transition. Dans notre contexte, ce délai sera probablement réduit à deux ans.

La majorité des changements consiste en une réorganisation des mesures de sécurité et seulement, peu de mesures de sécurité, sont nouvelles. Néanmoins, il convient d’anticiper au mieux le changement de version.

La nouvelle version de l’ISO 27002 reflète le gain de maturité du domaine de la cybersécurité des dernières années. Si vous la lisez attentivement, vous verrez des améliorations subtiles mais néanmoins structurantes et importantes. Centrée sur le risque et orientée vers les processus, elle place toutes les personnes au cœur du Système de Management de la Sécurité d’Information (SMSI). C'est un alignement parfait avec la vision globale de l'ISO.

Par conséquent, votre SMSI devrait déjà être aligné sur cette nouvelle version, à l'exception de la déclaration d'applicabilité (DDA ou SoA). Il pourrait être de bon ton de mener une analyse d'écart pour réaligner le SoA avec l'ISO 27002 et confirmer que le SMSI couvre convenablement les mesures de sécurité. Cette analyse des écarts est une bonne occasion de procéder à la révision annuelle et de confirmer les objectifs de sécurité.

Il n’est plus la peine de vous communiquer des informations numéraires sur les changements tant nos confrères ont déjà abordé ce sujet sous cet angle. Ce qu’il faut retenir, c’est qu’il n’y a pas de suppression de mesures de sécurité, mais plutôt une fusion de certaines voire une explosion d’autres en plus nombreuses. Cette revue apporte de la clarté tant aux objectifs à atteindre qu’aux moyens d’y arriver. De nouvelles thématiques et mesures de sécurité sont venues enrichir cette norme afin d’adresser les sujets d’actualité de la sécurité de l’information.

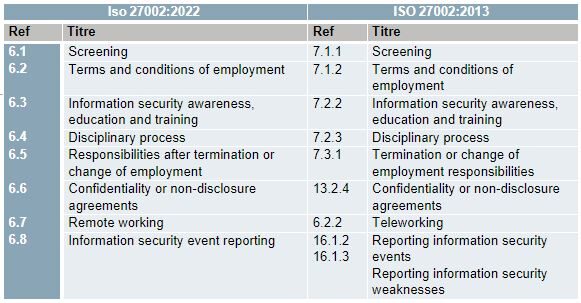

Pour bien comprendre les changements et leur porté, analysons-les au travers de trois thèmes :

- Les personnes

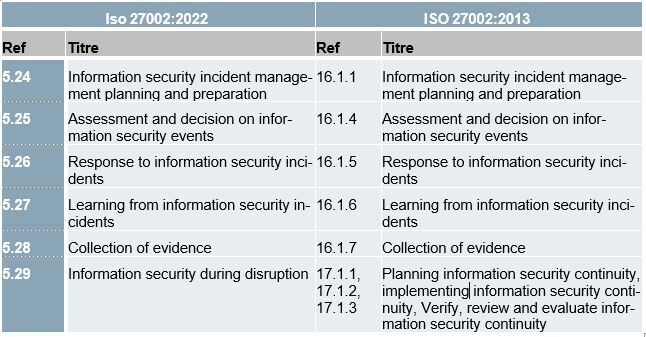

- La gestion des incidents

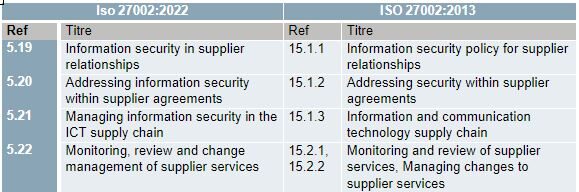

- Les fournisseurs

Principales évolutions

Toute personne en interaction avec le système d’information doit agir pour la sécurité de l’information et la protection des données. Les employés et les fournisseurs partagent les mêmes responsabilités. Chacun dans l'entreprise, quels que soient son rôle et sa fonction, doit être en mesure de détecter et de signaler les événements de sécurité, de partager des informations dans le respect des directives de confidentialité, de stocker la documentation sur des supports appropriés, etc. En d’autres termes : appliquer les mêmes règles de sécurité. Pour ce faire, l'entreprise doit revoir les processus couvrant l'ensemble du cycle de vie des personnes dans l'entreprise, du recrutement au départ en passant par la promotion ou le changement de poste. Il est également clair que le processus global des RH doit être le même quelle que soit la situation professionnelle des personnes (contractant ou employé) dans les limites de la règlementation en vigueur.

Au niveau du processus, il convient de gérer les différences issues principalement des parties prenantes impliquées dans le processus, de leurs responsabilités, et des résultats du processus. Par exemple, pour un contractant, les exigences en matière de sécurité de l'information figurent dans son contrat, plutôt que dans une charte destinée aux employés. L'entreprise doit énumérer les exigences de sécurité et demander à ses fournisseurs de s'assurer que leurs employés les connaissances et les respecte. Et ceci, de manière continue.

L'utilisateur, considéré comme un capteur actif, est un atout pour la cybersécurité. Qui est mieux placé que l’utilisateur pour signaler des évènements de sécurité ? L’utilisateur est souvent au premier plan. Il s’agit donc de s'assurer que chacun est en mesure de signaler tout événement suspect. Procédure, outils et canaux de communication doivent être en place. La priorité est de donner les clés aux utilisateurs pour détecter, identifier et signaler ces évènements. Ne sous-estimez pas cette évolution de la norme. Dans la version précédente, l'accent était mis sur la responsabilité de déclarer. Dans la version actuelle, l’accent est mis sur les moyens à déployer et maintenir pour permettre aux personnes d'identifier et de signaler toute défaillance de sécurité.

Les bénéfices attendus

Actuellement, la plupart des entreprises gèrent les employés et les fournisseurs indépendamment. Ce qui implique deux processus, des acteurs différents et des résultats différents. Souvent, les experts Eraneos observent une inégalité de connaissance et d’application des règles de sécurité par ces deux populations bien qu’intervenant de manière semblable dans le SI. Une mutualisation de ces activités au travers d’un processus unique apporte un gain d'efficacité, une réduction des coûts et une diminution des risques d'erreur.

Gérer de manière unique et centraliser les règles de sécurité ainsi que les contenus de formation ou de sensibilisation facilite leur maintien à jour et assure une diffusion homogène de ces informations. Ainsi, l’ensemble des personnes concernées disposent du même niveau d’information. Une amélioration rapide du niveau de sécurité, grâce à des utilisateurs sensibilisés et exercés à réagir, s’observe. La centralisation de ces informations contribue au maintien du niveau de sécurité dans le temps.

Les risques de fuite de données, notamment pas négligence ou ignorance, diminuent et dans le même temps, chacun se sentant responsable des données qu’il manipule et plus précautionneux. Les utilisateurs ayant de meilleurs réflexes, les incidents de sécurité sont détectés et pris en charge plus rapidement, diminuant leurs impacts.

Principales évolutions

Comme explicité précédemment, les personnes et leurs compétences sont un pilier solide de la sécurité de l’information. Il est donc naturel de les retrouver comme le maillon fort dans le processus de gestion des incidents. Seules les personnes compétentes et autorisées doivent prendre en charge les évènements de sécurité et, ce dans un souci d’efficacité et de maîtrise du risque. Cependant, les parties prenantes externes (dont les autorités) comme internes, sont considérées comme essentielles pour résoudre l’incident.

Cette collaboration dans la résolution des incidents avec des tiers externes dont les fournisseurs est facilité par la nouvelle structure de ce thème : les six mesures de sécurité représentent chacune des étapes du processus de gestion des incidents. La nécessité d’établir un processus est d’ailleurs explicitement recommandé par la mesure de sécurité 5.24.

Ainsi, une structure du processus de gestion des incidents est recommandée. Un workflow peut être facilement dessiné, dans le respect des bonnes pratiques, contribuant à améliorer l’efficacité du processus de gestion des incidents inter et intra organisations. La collaboration entre organismes tels que client – fournisseur et entre partenaires, pour la résolution d’incidents entre différentes entreprises est rendue possible.

Bénéfices attendus

L'amélioration du processus de gestion des incidents garantit un gain d'efficacité dans les processus d'incidents et de crises. Les gains peuvent être directs grâce à une réaction plus rapide face à un événement de sécurité et à un processus de décision plus fluide.

Connaître les compétences et les maintenir est également l'occasion de conserver les compétences clés. Avec un turn-over réduit, les personnes ont une meilleure connaissance du contexte de l'entreprise et des canaux de communication. Les interactions entre les équipes sont favorisées.

Le processus unique de gestion des incidents permet à l'équipe de collaborer et d'agir plus rapidement, avec efficacité, pour réduire les impacts des incidents.

L'objectif de la mesure « 5.19 – sécurité de l’information dans la chaine de production », est de « maintenir un niveau convenu de sécurité de l'information dans les relations avec les fournisseurs » en lieu et place « d'assurer la protection des actifs de l'organisation accessibles par les fournisseurs ». Pour atteindre cet objectif, c’est sans surprise qu’un processus doit être établi pour gérer les risques associés à l'utilisation des produits comme des services des fournisseurs.

L’apport majeur de la 27002:2022 est la recommandation de mise en œuvre d’un processus qui a pour objectif d’une bonne maîtrise de la relation fournisseur. Le processus doit couvrir toutes les étapes : du choix du service et du produit en adéquation aux besoins, à l’arrêt du service en prenant en compte la réversibilité, tout en anticipant le suivi et le contrôle de la conformité des produits et des services.

Un autre point fort de cette version de l’ISO 27002 est de prendre une décision éclairée quant au choix d’un fournisseur : ne choisissez pas un service de cloud standard pour vos opérations critiques car vous ne serez pas en mesure d'établir une relation, de souscrire à des services spécifiques, ainsi qu’à des fonctionnalités de sécurité supérieures et appropriées pour un service critique. Même si cela parait évident, que ce soit écrit dans un standard est un indispensable pour faire passer le message à la Direction.

Bénéfices attendus

Grâce à un tel processus, l’entreprise maîtrise ses fournisseurs : elle a connaissance de ses fournisseurs, des services souscrits et de leurs engagements en termes de sécurité de l’information. L’exécution des contrats peut être suivie et leur renouvellement anticipé. Ceci conduit à une rationalisation des fournisseurs pouvant réduire les coûts associés.

La rationalisation des coûts de sécurité peut se faire de manière globale : un seul fournisseur peut être choisi pour traiter un sujet. Des fournisseurs aux compétences complémentaires peuvent être sélectionnés pour assurer une meilleure couverture du niveau de sécurité. Ceci aboutit à un meilleur usage des moyens.

Enfin, avoir connaissance de ses fournisseurs, des services et produits souscrits permet d’anticiper les dépendances à ces derniers et de faire un choix raisonné sur trois plans fondamentaux : le niveau de service en adéquation au besoin et à la criticité du service à sous-traité, la complémentarité des fournisseurs et les risques en cas de défaillance de l’un d’entre eux.

Comment se mettre en conformité de ISO 27002?

Dans l'idée que cette mise à jour de la norme est une bonne occasion d'accélérer, un peu, le niveau de maturité de la sécurité de l'information avec des avantages visibles, Eraneos suggère de mener une analyse d'écart et un examen de l'évaluation des risques pour construire une feuille de route visant à améliorer le niveau de sécurité du SMSI.

La première activité doit être une analyse des écarts fin d’avoir une bonne idée du niveau de conformité à la nouvelle version de la norme ISO 27002. Bien entendu, l'analyse des écarts se concentrera sur les principaux changements tels que l'implication des personnes, les processus et les nouveaux thèmes (la sécurité du cloud, par exemple). Sur la base des résultats, les priorités peuvent être établies et alignées avec les objectifs et les capacités de l'entreprise. L'analyse des écarts permettra d'identifier le manque de processus et de déterminer les principales différences qui doivent être maintenues ou corrigées.

Ensuite, il faudra réexaminer les risques. Comme résultat de l'analyse des écarts, les objectifs de sécurité sont examinés et approuvés. Compte tenu de ces objectifs et des nouveaux contrôles de sécurité, les risques sont revus, ce qui conduit à une mise à jour du plan de traitement des risques. La déclaration d'applicabilité est mise à jour conformément à la mise à jour de la norme ISO 27002. Les conclusions et les risques sont préparés pour être approuvés par la direction afin de valider la feuille de route et d'allouer les ressources.

Trois à six mois plus tard, la feuille de route est mise en œuvre. La mise en conformité doit se faire en même temps que tous les projets en cours. Il est donc conseillé d'effectuer l'analyse des écarts et la planification dès le début. Cela vous permettra d'obtenir en temps utile le soutien de la direction, les ressources financières et l'expertise nécessaires.

Anne Lupfer | Senior Consultant Cyber Security | Cyber & Information Risk Specialist

Nils Mörstedt | Senior Consultant Cyber Security & Privacy | Information Security Expert

Engin Akdeniz | Managing Consultant | Cyber | Data Mining | Resilience

Jean Paul Ballerini | Managing Consultant Cyber Security & Privacy | Knowledge Community Leader

Un cyberincident peut ruiner en un rien de temps la valeur d’une entreprise et porter atteinte à la réputation patiemment bâtie d’une organisation. Êtes-vous à jour en matière de cybersécurité et avez-vous (encore) le contrôle de vos données commerciales ?

Nous avons rassemblé ici pour vous des rapports sur nos projets, des faits intéressants sur les différents domaines de compétence et de clientèle ainsi que des informations sur notre entreprise. Pour vous aider à trouver plus rapidement les articles pertinents, vous pouvez filtrer les articles de nouvelles par sujet.