Die meisten Änderungen bestehen in einer Neuorganisation der Sicherheitsmaßnahmen und nur wenige Sicherheitsmaßnahmen sind neu. Dennoch sollte der Versionswechsel so gut wie möglich antizipiert werden.

Die neue Version von ISO 27002 spiegelt die zunehmende Reife des Bereichs der Cybersicherheit in den letzten Jahren wider. Wenn Sie sie aufmerksam lesen, werden Sie subtile, aber dennoch strukturierende und wichtige Verbesserungen feststellen. Risikozentriert und prozessorientiert stellt sie alle Menschen in den Mittelpunkt des Managementsystems für Informationssicherheit (ISMS). Dies ist eine perfekte Ausrichtung an der globalen Vision der ISO.

Daher sollte Ihr ISMS bereits an dieser neuen Version ausgerichtet sein, mit Ausnahme der Erklärung der Anwendbarkeit (DDA oder SoA). Es könnte eine gute Idee sein, eine Gap-Analyse durchzuführen, um die SoA wieder an ISO 27002 anzupassen und zu bestätigen, dass das ISMS die Sicherheitsmaßnahmen angemessen abdeckt. Diese Gap-Analyse ist eine gute Gelegenheit, die jährliche Überprüfung durchzuführen und die Sicherheitsziele zu bestätigen.

Um die Änderungen und ihre Tragweite zu verstehen, wollen wir sie anhand von drei Themen analysieren:

- Personen

- Das Management von Vorfällen

- Die Anbieter

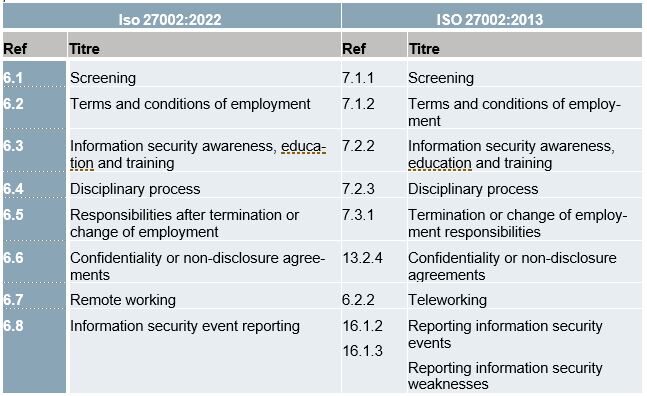

Jede Person, die mit dem Informationssystem interagiert, muss für die Informationssicherheit und den Datenschutz handeln. Mitarbeiter und Lieferanten tragen die gleiche Verantwortung. Jeder im Unternehmen, unabhängig von seiner Rolle und Funktion, muss in der Lage sein, sicherheitsrelevante Ereignisse zu erkennen und zu melden, Informationen unter Einhaltung der Vertraulichkeitsrichtlinien auszutauschen, Dokumentationen auf geeigneten Medien zu speichern etc. Mit anderen Worten: die gleichen Sicherheitsregeln anwenden. Um dies zu erreichen, muss das Unternehmen die Prozesse überprüfen, die den gesamten Lebenszyklus der Menschen im Unternehmen abdecken, von der Einstellung über die Beförderung oder den Arbeitsplatzwechsel bis hin zum Ausscheiden. Es ist auch klar, dass der gesamte HR-Prozess unabhängig von der beruflichen Situation der Personen (Auftragnehmer oder Arbeitnehmer) innerhalb der Grenzen der geltenden Vorschriften derselbe sein muss.

Auf der Prozessebene müssen die Unterschiede gehandhabt werden, die sich hauptsächlich aus den am Prozess beteiligten Akteuren, ihren Verantwortlichkeiten und den Ergebnissen des Prozesses ergeben. Beispielsweise sind die Anforderungen an die Informationssicherheit eines Auftragnehmers eher im Vertrag als in einer Mitarbeiterrichtlinie enthalten. Das Unternehmen sollte die Sicherheitsanforderungen auflisten und von seinen Auftragnehmern verlangen, dass sie dafür sorgen, dass ihre Mitarbeiter diese kennen und einhalten. Und dies auf kontinuierliche Weise.

Der Nutzer, der als aktiver Sensor betrachtet wird, ist ein Trumpf für die Cybersicherheit. Wer ist besser geeignet als der Nutzer, um Sicherheitsereignisse zu melden? Der Nutzer steht oft im Vordergrund. Daher muss sichergestellt werden, dass jeder in der Lage ist, verdächtige Ereignisse zu melden. Verfahren, Werkzeuge und Kommunikationskanäle müssen vorhanden sein. Die Priorität besteht darin, den Nutzern die Schlüssel zu geben, um solche Ereignisse zu erkennen, zu identifizieren und zu melden. Unterschätzen Sie diese Weiterentwicklung des Standards nicht. In der vorherigen Version lag der Schwerpunkt auf der Verantwortung, etwas zu melden. In der aktuellen Version liegt der Schwerpunkt auf den Mitteln, die bereitgestellt und aufrechterhalten werden müssen, damit die Menschen Sicherheitsmängel erkennen und melden können.

Die erwarteten Vorteile

Derzeit verwalten die meisten Unternehmen Mitarbeiter und Lieferanten unabhängig voneinander. Das bedeutet zwei Prozesse, unterschiedliche Akteure und unterschiedliche Ergebnisse. Häufig beobachten Eraneos-Experten, dass diese beiden Bevölkerungsgruppen, obwohl sie auf ähnliche Weise in das IS involviert sind, ungleiche Kenntnisse haben und die Sicherheitsregeln nicht anwenden. Die Zusammenlegung dieser Aktivitäten in einem einzigen Prozess führt zu Effizienzsteigerungen, Kosteneinsparungen und einer Verringerung des Fehlerrisikos.

Die einheitliche Verwaltung und Zentralisierung von Sicherheitsregeln, Schulungs- und Sensibilisierungsinhalten erleichtert es, diese auf dem neuesten Stand zu halten, und sorgt für eine einheitliche Verbreitung dieser Informationen. Auf diese Weise verfügen alle betroffenen Personen über denselben Informationsstand. Eine schnelle Verbesserung des Sicherheitsniveaus durch sensibilisierte und in der Reaktion geübte Nutzer ist zu beobachten. Die Zentralisierung dieser Informationen trägt dazu bei, dass das Sicherheitsniveau im Laufe der Zeit aufrechterhalten wird.

Das Risiko von Datenlecks, insbesondere durch Nachlässigkeit oder Unwissenheit, sinkt, und gleichzeitig fühlt sich jeder für die Daten, mit denen er umgeht, verantwortlich und ist vorsichtiger. Da die Benutzer bessere Reflexe haben, werden Sicherheitsvorfälle schneller erkannt und behandelt, was ihre Auswirkungen verringert.

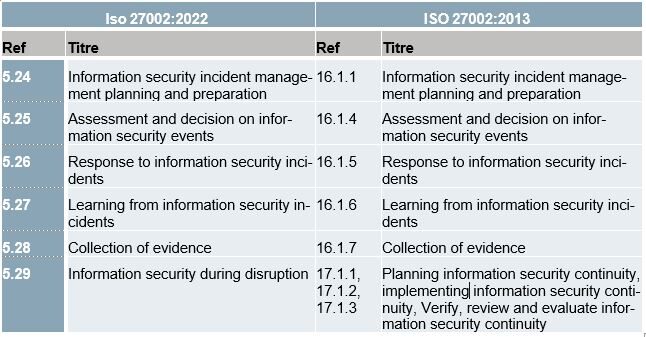

Wie bereits erläutert, sind Menschen und ihre Fähigkeiten eine starke Säule der Informationssicherheit. Daher ist es nur natürlich, dass sie das stärkste Glied im Prozess des Vorfallsmanagements sind. Nur kompetente und autorisierte Personen sollten sich um Sicherheitsereignisse kümmern, und zwar im Interesse der Effizienz und der Risikokontrolle. Allerdings werden externe (einschließlich Behörden) und interne Beteiligte als wesentlich für die Lösung des Vorfalls angesehen.

Diese Zusammenarbeit bei der Lösung von Vorfällen mit externen Dritten, einschließlich Lieferanten, wird durch die neue Struktur dieses Themas erleichtert: Die sechs Sicherheitsmaßnahmen stellen jeden Schritt des Prozesses zur Bewältigung von Vorfällen dar. Die Notwendigkeit, einen Prozess einzurichten, wird übrigens ausdrücklich von der Sicherheitsmaßnahme 5.24 empfohlen.

So wird eine Struktur des Prozesses zur Verwaltung von Vorfällen empfohlen. Ein Workflow lässt sich unter Einhaltung der Best Practices leicht entwerfen und trägt dazu bei, die Effizienz des organisationsübergreifenden und -internen Vorfallsmanagementprozesses zu verbessern. Die Zusammenarbeit zwischen Organisationen wie Kunde - Lieferant und zwischen Partnern, zur Lösung von Vorfällen zwischen verschiedenen Unternehmen, wird ermöglicht.

Erwarteter Nutzen

Die Verbesserung des Vorfallsmanagementprozesses sorgt für einen Effizienzgewinn in den Vorfalls- und Krisenprozessen. Der Gewinn kann direkt darauf zurückzuführen sein, dass auf Sicherheitsvorfälle schneller als üblich reagiert werden kann, da der Entscheidungsprozess reibungsloser verläuft.

Das Wissen um die Kompetenzen und deren Aufrechterhaltung ist auch eine Möglichkeit, die Schlüsselqualifikationen zu erhalten. Durch eine geringere Fluktuation haben die Mitarbeiter eine bessere Kenntnis des Unternehmenskontextes und der Kommunikationskanäle. Der Austausch zwischen den Teams wird erleichtert.

Der einzigartige Prozess des Vorfallsmanagements ermöglicht es dem Team, zusammenzuarbeiten und schneller und effizienter zu handeln, um die Auswirkungen von Vorfällen zu verringern.

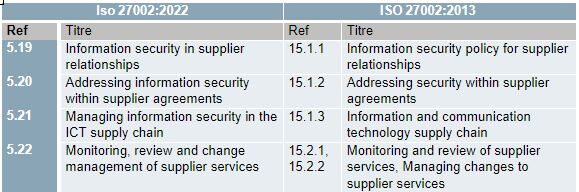

Das Ziel der Maßnahme 5.19 - Informationssicherheit in der Lieferkette - besteht in der "Aufrechterhaltung eines vereinbarten Niveaus der Informationssicherheit in den Beziehungen zu den Lieferanten" und nicht in der "Sicherstellung des Schutzes der von den Lieferanten zugänglichen Vermögenswerte der Organisation". Um dieses Ziel zu erreichen, ist es nicht verwunderlich, dass ein Prozess entwickelt werden muss, um die mit der Nutzung von Produkten oder Dienstleistungen von Lieferanten verbundenen Risiken zu verwalten.

Der wichtigste Beitrag der ISO 27002:2022 ist die Empfehlung, einen Prozess zu implementieren, der eine starke Kontrolle der Lieferantenbeziehung gewährleisten soll. Der Prozess muss alle Phasen abdecken: von der Auswahl der Dienstleistung oder des Produkts entsprechend den Bedürfnissen des Unternehmens bis zur Beendigung der Dienstleistung unter Berücksichtigung der Reversibilität und unter Vorwegnahme der Überwachung und Kontrolle der Konformität von Produkten und Dienstleistungen.

Eine weitere Stärke dieser Version ist es, eine gut informierte Entscheidung über die Wahl eines Anbieters zu treffen: Wählen Sie keinen Standard-Cloud-Dienst für Ihre kritischen Operationen, weil Sie nicht in der Lage sein werden, eine Beziehung aufzubauen, spezifische Dienste zu abonnieren oder sogar überlegene und angemessene Sicherheitsfunktionen für kritische Dienste zu abonnieren. Auch wenn es offensichtlich erscheint, ist die Festschreibung in einer Norm ein guter Weg, um die Botschaft an die Unternehmensleitung zu übermitteln.

Erwartete Vorteile

Dank eines solchen Prozesses hat das Unternehmen die Kontrolle über seine Lieferanten: Es kennt seine Lieferanten, die von ihnen in Auftrag gegebenen Dienstleistungen und ihre Verpflichtungen in Bezug auf die Informationssicherheit. Die Ausführung der Verträge kann überwacht und ihre Erneuerung vorausgesehen werden. Dies führt zu einer Rationalisierung der Lieferanten, wodurch die damit verbundenen Kosten gesenkt werden können.

Die Rationalisierung der Sicherheitskosten kann global erfolgen: Es kann ein einziger Anbieter für ein Thema ausgewählt werden. Lieferanten mit komplementären Fähigkeiten können ausgewählt werden, um eine bessere Abdeckung der Sicherheitsstufe zu gewährleisten. Das Ergebnis ist eine bessere Nutzung der verfügbaren Ressourcen.

Die Kenntnis der Lieferanten und der abonnierten Dienstleistungen und Produkte ermöglicht es schließlich, die Abhängigkeiten von ihnen zu antizipieren und eine begründete Wahl auf drei grundlegenden Ebenen zu treffen: das Dienstleistungsniveau, das dem Bedarf und der Kritikalität der auszulagernden Dienstleistung entspricht, die Komplementarität der Lieferanten und die Risiken im Falle des Ausfalls eines von ihnen. 2. Wie man die Anforderungen erfüllt

Wie die ISO 27002 Vorschriften erfüllen?

Die erste Aktivität sollte eine Gap-Analyse sein, um einen guten Überblick über den Grad der Konformität mit der neuen Version von ISO 27002 zu erhalten. Natürlich wird sich die Gap-Analyse auf die wichtigsten Änderungen konzentrieren, wie z. B. die Einbeziehung von Personen, Prozesse und neue Themen (z. B. Cloud-Sicherheit). Auf der Grundlage der Ergebnisse können Prioritäten gesetzt und mit den Zielen und Fähigkeiten des Unternehmens in Einklang gebracht werden. Mithilfe einer Gap-Analyse können fehlende Prozesse identifiziert und die wichtigsten Unterschiede ermittelt werden, die beibehalten oder behoben werden müssen.

Anschliessend müssen die Risiken erneut geprüft werden. Als Ergebnis der Gap-Analyse werden die Sicherheitsziele überprüft und genehmigt. Unter Berücksichtigung dieser Ziele und der neuen Sicherheitskontrollen werden die Risiken überprüft, was zu einer Aktualisierung des Risikobehandlungsplans führt. Die Anwendbarkeitserklärung wird gemäß der aktualisierten ISO 27002 aktualisiert. Die Schlussfolgerungen und Risiken werden zur Genehmigung durch das Management vorbereitet, um den Fahrplan zu validieren und die Ressourcen zuzuweisen.

Drei bis sechs Monate später wird der Fahrplan umgesetzt. Die Einhaltung der Vorschriften muss gleichzeitig mit allen laufenden Projekten erfolgen. Es ist daher ratsam, die Gap-Analyse und die Planung von Anfang an durchzuführen. So können Sie rechtzeitig die Unterstützung des Managements, die finanziellen Ressourcen und das erforderliche Fachwissen erhalten.

Anne Lupfer | Senior Consultant Cyber Security | Cyber & Information Risk Specialist

Nils Mörstedt | Senior Consultant Cyber Security & Privacy | Information Security Expert

Engin Akdeniz | Managing Consultant | Cyber | Data Mining | Resilience

Jean Paul Ballerini | Managing Consultant Cyber Security & Privacy | Knowledge Community Leader

Cyberereignisse können innerhalb kürzester Zeit Unternehmenswerte vernichten und die sorgsam aufgebaute Reputation einer Organisation schädigen. Ist Ihre Cyber Security auf dem neuesten Stand und haben Sie Ihre Geschäftsdaten (noch) unter Kontrolle?

Berichte zu unseren Projekten, Wissenswertes aus den verschiedenen Kompetenz- und Kundenbereichen als auch Informationen über unser Unternehmen haben wir hier für Sie zusammengetragen.